ARP种类:常规ARP、代理ARP、免费ARP

免费ARP的用途:

3.用于ARP攻击.

解决方法一:

R1(config)#arp 192.168.100.2 aaaa.bbbb.ccccfastEthernet 0/1

2.Dynamic ARP Inspection 动态ARP监测,交换机上开启.

DAI (Dynamic ARP Inspection) 动态ARP监测,用于基于VLAN的防护机制

当交换机接口手工配置为trusted接口,当收到RP请求或者ARP应答,都不会与DHCP binding database中的信息进行对比,如果报文合法就被方形,不合法就直接丢弃。

因此,在网络拓扑中交换机连接PC的接口应该设置为untrusted接口,交换经济互联的接口以及减缓及连接合法DHCP服务器的接口应该设置为trusted接口。

交换机全局模式下启动DAI

SW1(config)#iparp inspection vlan 20

SW2(config)#iparp inspection vlan 200

把中继链路的接口设置为 trusted接口

SW1(config)#interface fastethernet 0/1

SW1(config-if)#iparp inspection trust

SW2(config)#interface fastethernet 0/2

SW2(config-if)#iparp inspection trust

配置DAI的基本步骤:

1:部署DHCP. 2:部署DHCP Snooping 3:部署DAI 4:把中继接口和连接DHCP服务器的接口设置为trusted接口,并且限制连接PC接口接受ARP报文的速率

ARP报文的rate limit

默认DAI untrust接口的rate limit是15个P/S也就是15pps,trust接口则完全没有限制,可以通过iparp inspection limit 这条接口级的命令来修改。

当接口收到ARP报文超出这个阈值,接口进入err-disable。端口自动关闭.可以使用no shutdown 的方式重新恢复这个接口.或者.使用全局命令errdisble recovery 来让接口在一定时间间隔后自动恢复

SW1(config)#interface fastethernet 0/1

SW1(config-if)#iparp inspection limit rate 20

把接口接受的ARP报文的速率限制20P/S

当接口设置为err-disable状态,自动回复的时间为30S

SW1(config)#errdisable recover cause arp-inspection

SW1(config)#errdisable recovery interval 30

解决方法二,

3,防止arp病毒广播扩撒应及时关闭下联端口,根据端口查找下联设备做病毒查杀,另外该网断所有关联设备都要做病毒查杀防止病毒感染。

arp攻击百科

概述

攻击原理

1、交换网络的嗅探

假设有i台主机A,B,C位于同一个交换式局域网中,监听者主机为A,而主机B、c正在进行通信,

ARP攻击

ARP攻击

3、阻止目标的数据包通过网关

攻击分类

1、ARP泛洪攻击

通过向网关发送大量ARP报文,导致网关无法正常响应。首先发送大量的ARP请求报文,然后又发送大量虚假的ARP响应报文,从而造成网关部分的CPU利用率上升难以响应正常服务请求,而且网关还会被错误的ARP表充满导致无法更新维护正常ARP表,消耗网络带宽资源。

2、ARP欺骗主机的攻击

ARP欺骗主机的攻击也是ARP众多攻击类型中很常见的一种。攻击者通过ARP欺骗使得局域网内被攻击主机发送给网关的流量信息实际上都发送给攻击者。主机刷新自己的ARP使得在自己的ARP缓存表中对应的MAC为攻击者的MAC,这样一来其他用户要通过网关发送出去的数据流就会发往主机这里,这样就会造成用户的数据外泄。

3、欺骗网关的攻击

欺骗网关就是把别的主机发送给网关的数据通过欺骗网关的形式使得这些数据通过网关发送给攻击者。这种攻击目标选择的不是个人主机而是局域网的网关,这样就会攻击者源源不断的获取局域网内其他用户韵数据.造成数据的泄露,同时用户电脑中病毒的概率也会提升。

4、中间人攻击

中间人攻击是同时欺骗局域网内的主机和网关,局域网中用户的数据和网关的数据会发给同一个攻击者,这样,用户与网关的数据就会泄露。

攻击演化

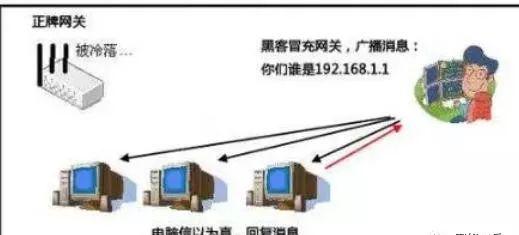

初期:ARP欺骗

这种有目的的发布错误ARP广播包的行为,被称为ARP欺骗。ARP欺骗,最初为黑客所用,成为黑客窃取网络数据的主要手段。黑客通过发布错误的ARP广播包,阻断正常通信,并将自己所用的电脑伪装成别人的电脑,这样原本发往其他电脑的数据,就发到了黑客的电脑上,达到窃取数据的目的。

中期:ARP恶意攻击

后来,有人利用这一原理,制作了一些所谓的“管理软件”,例如网络剪刀手、执法官、终结者等,这样就导致了ARP恶意攻击的泛滥。往往使用这种软件的人,以恶意破坏为目的,多是为了让别人断线,逞一时之快。

特别是在网吧中,或者因为商业竞争的目的、或者因为个人无聊泄愤,造成恶意ARP攻击泛滥。

随着网吧经营者摸索出禁用这些特定软件的方法,这股风潮也就渐渐平息下去了。

现在:综合的ARP攻击

最近这一波ARP攻击潮,其目的、方式多样化,冲击力度、影响力也比前两个阶段大很多。

首先是病毒加入了ARP攻击的行列。以前的病毒攻击网络以广域网为主,最有效的攻击方式是DDOS攻击。但是随着防范能力的提高,病毒制造者将目光投向局域网,开始尝试ARP攻击,例如最近流行的威金病毒,ARP攻击是其使用的攻击手段之一。

相对病毒而言,盗号程序对网吧运营的困惑更大。盗号程序是为了窃取用户帐号密码数据而进行ARP欺骗,同时又会影响到其他电脑上网。

攻击防护

1)不要把网络信任关系单纯地建立在IP基础上或MAC基础上(RARP同样存在欺骗的问题),应在网络中架设DHCP服务器,绑定网关与客户端IP MAC,该做法需要注意的是要保证网络中的dhcp服务器相互之间不冲突。

2)添加静态的ARP映射表,不让主机刷新设定好的映射表,该做法适用于网络中主机位置稳定,不适用在主机更换频繁的局域网中。

3)停止使用ARP,将ARP作为永久条目保存在映射表中。

4)架设ARP服务器。通过该服务器查找自己的ARP映射表来响应其他机器的ARP广播。

5)IP的传输使用“proxy”代理。

6)使用防火墙等连续监控网络。注意有使用SNMP的情况下,ARP的欺骗有可能导致陷阱包丢失

部分资料摘自网络,仅供参考,如有侵权请告知删除!