多年来,已经有许多尝试记录关键信息的设备或软件此,如KeyLogger PRO设备,该设备具有有趣的功能,例如:

·通过WiFi连接设备(使用WPA2)

·通过无线方式查看击键数据(通过设备WiFi)

·在电子邮件报告中通过SMTP发送击键数据

·通过UDP将键击数据发送到服务器

KeyLogger PRO的测量值约为1x1cm,如下图所示,它与标准尺寸笔记本电脑中的USB键盘连接器相比:

图1-该设备面积非常小

用户很难在他们的计算机上发现这种硬件的存在。如果需要,该设备可以隐藏在键盘内,在软件级别识别设备甚至更加困难,稍后将对此进行介绍。

KeyLogger PRO Web应用程序设备设置

KeyLogger PRO设备带有自己的门户网站管理系统,可通过移动设备或桌面浏览器连接。该设备附带严格的说明,可以从默认的开放式无线SSID设置接入,并且连接到设备,允许访问设置区域:

·设备访问点设置

图2-这是设置SSID和密码的位置

以上设置显示了如何连接到设备,攻击者可以连接到设备SSID并浏览到192.168.4.1,以检索设置页面,在那里他们可以查看保存的击键数据并更改其设置。

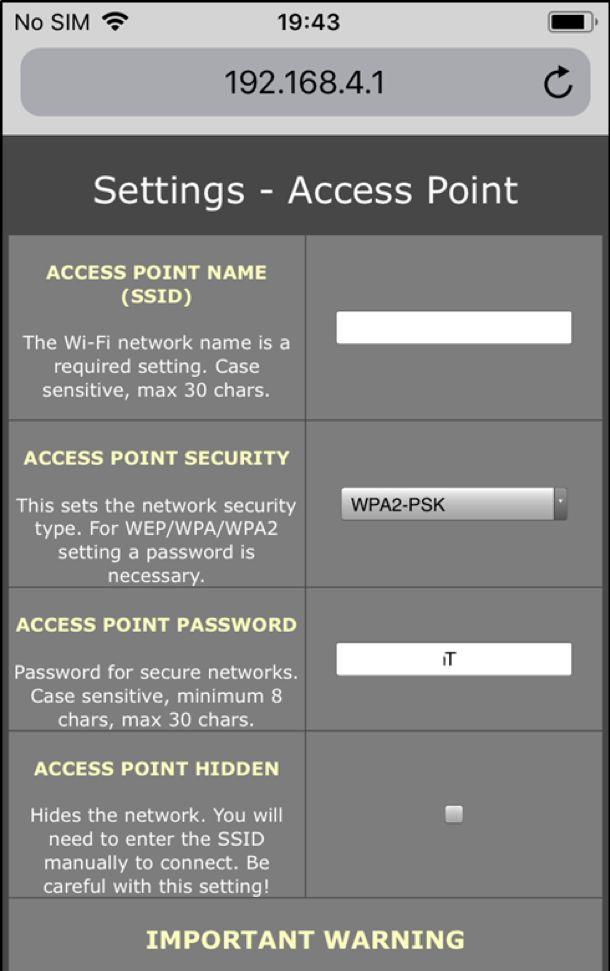

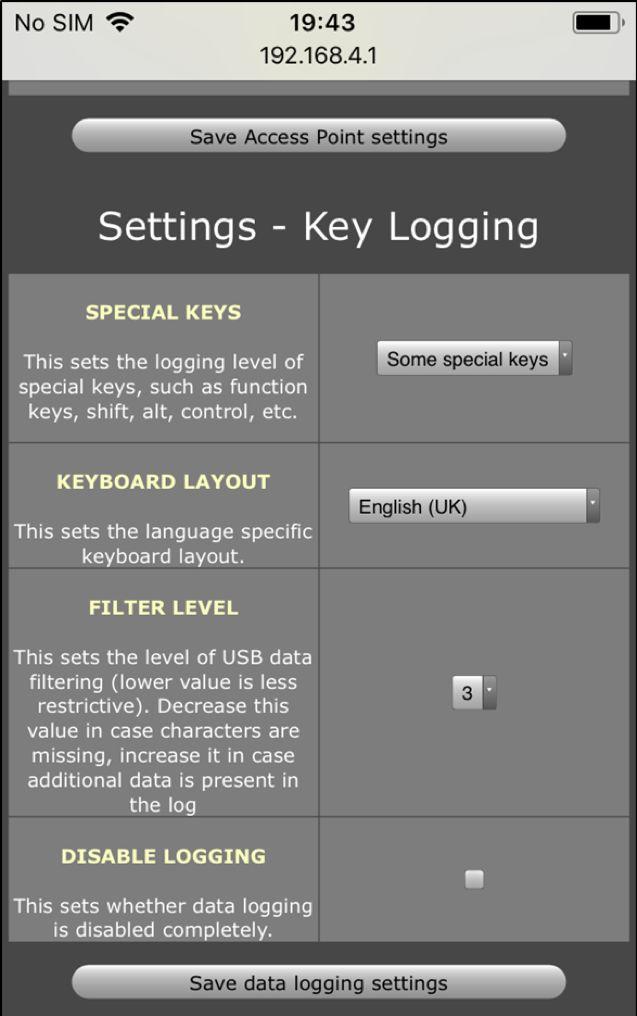

·密钥记录设置

图3-用于确定输入类型的键盘记录设置

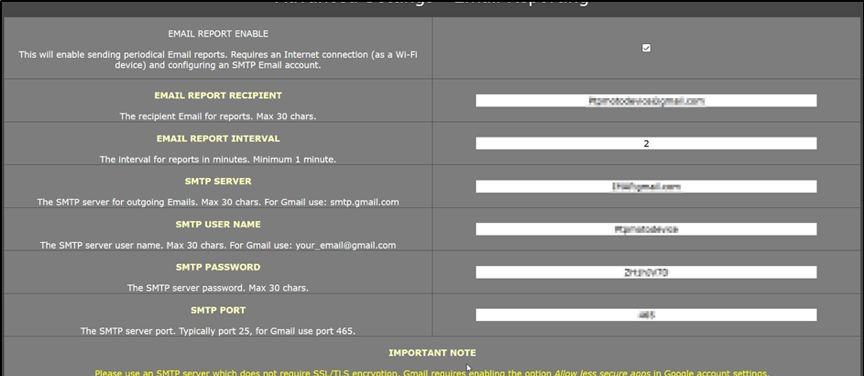

·设备电子邮件报告设置和攻击

图4-配置发送SMTP设置的位置

攻击场景通过SMTP发送击键

使用设备提供的功能,攻击者可以配置SMTP设置,以将任何已记录数据的电子邮件报告发送到其电子邮件帐户。轮询间隔(在上图中设置为2)表示数据日志将每两分钟发送一次。唯一的缺点是,只要设备具有活动的Internet连接,它就会每两分钟发送一次日志文件,尽管没有新的数据。

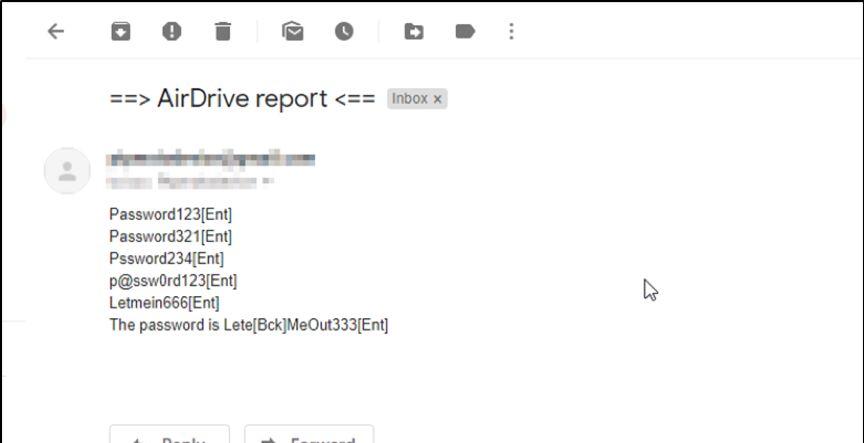

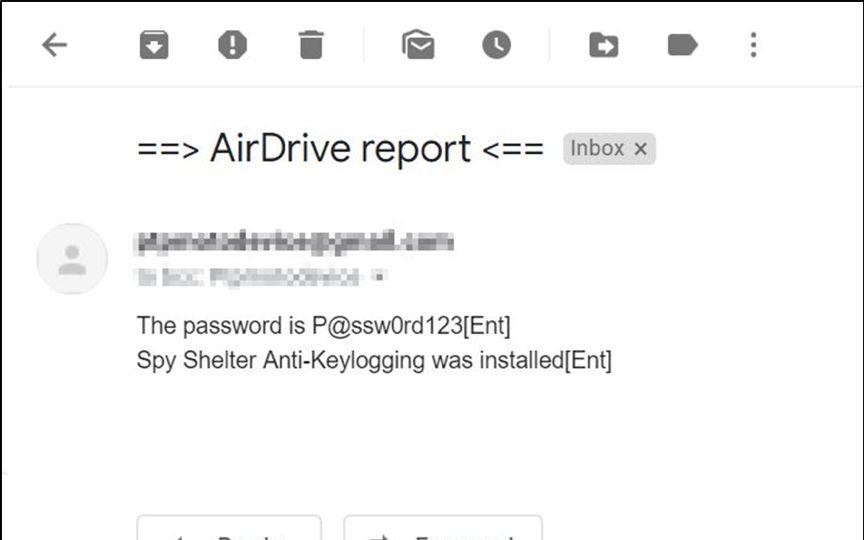

一旦受害者通过受损键盘输入数据。将收到一封电子邮件,提供数据,如下例所示:

图5-记录击键的电子邮件报告详细信息

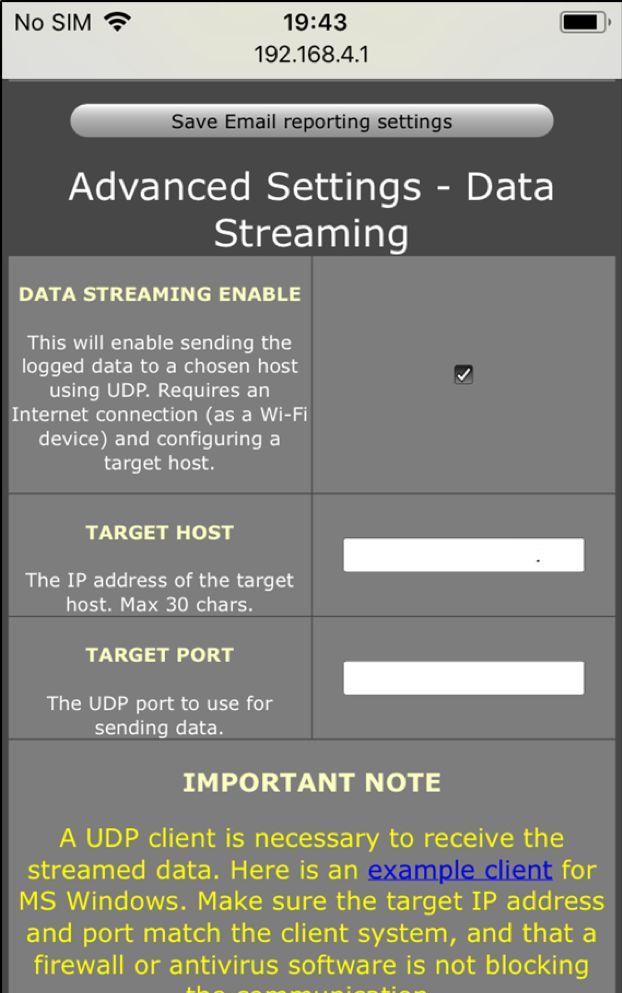

·设备UDP流设置和攻击

图6-配置面向UDP侦听服务器的Internet

通过UDP发送击键

攻击者可以部署面向虚拟专用服务器(VPS)的Internet,并在tcpdump中设置UDP侦听器以检索密钥记录器流。当毫无戒心的用户按下键盘上的键时,数据将实时流式传输到UDP侦听器,提供以下内容:

·键盘记录设备上配置的Internet连接(通过WiFi)

·没有复杂驱动程序的标准键盘,如游戏键盘

该设备也无法从单独的数字键盘收集数据,但是,仍然可以使用这种易于植入的设备检索大量的击键数据。

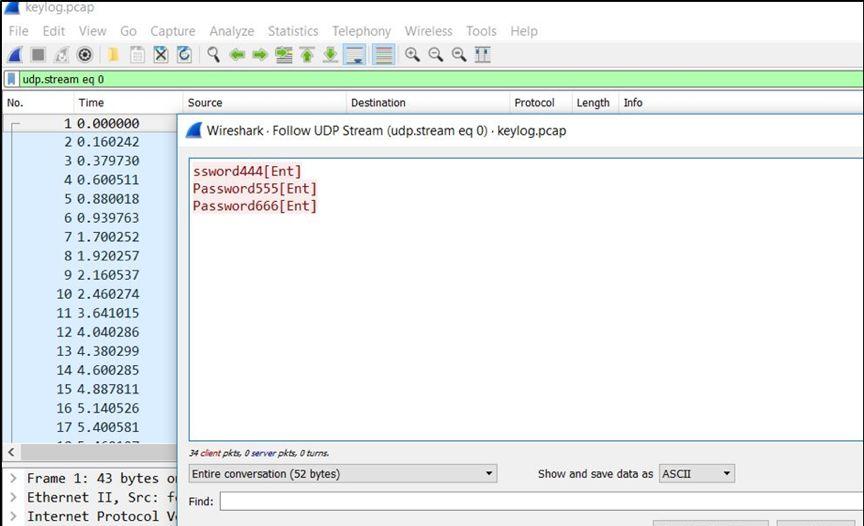

以下tcpdump命令可用于侦听设备上配置的所需端口并显示发送的数据:

sudo tcpdump -l -n -i ens3 dst port 25998 and inbound -s0 -vvv -w keylog.pcap

以下屏幕截图演示了UDP流中发送的纯文本。在Wireshark中打开了keylog.pcap文件,以查看UDP数据包中的原始数据:

图7-每个字符在设备发送时以不同的UDP数据包发送

设备识别该设备是否在内部显示?

由于设备是基于硬件的,因此进行了以下分析以确定设备是否出现在Windows 10系统的任何位置。

装置经理

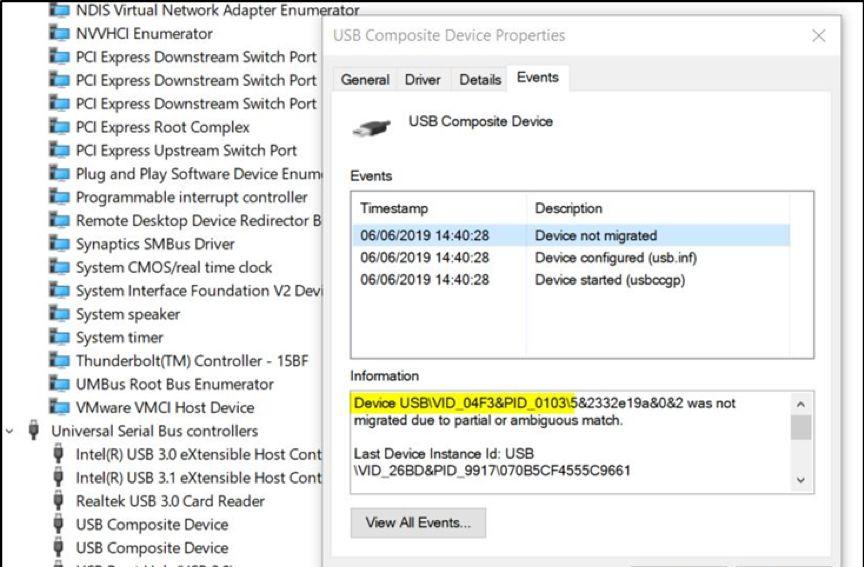

在“设备管理器”中,将显示已安装的USB复合设备的设置。从下图中可获得的信息有限:

图8-未识别恶意设备

右键单击USB Composite Device可以查看更多信息。

将KeyLogger PRO与标准USB键盘一起插入时,会显示以下信息:

图9- VendorId在设备管理器中公开

根据复合设备枚举的文档:

https://docs.microsoft.com/en-us/windows-hardware/drivers/usbcon/enumeration-of-the-composite-parent-device

“上次设备实例ID”变量包含有助于识别恶意设备的数据。以上网站提到以下格式可以揭示有关设备驱动程序的更多信息:

USB / VID_IdVendor&PID_IdProduct

从上面的设备管理器图像中查找VENDORID或’04F3’,可以看出该设备可能是制造商’Elan Microelectronics Corp’中的一个USB驱动程序。下面的列表演示了与此VendorID关联的驱动程序范围:

·有线鼠标

·无线鼠标

·有线键盘

·无线键盘

·触摸屏

有趣的是,当KeyLogger PRO设备插入USB插座时,它不会出现在设备管理器中。设备管理器仅注册插入密钥记录器的USB键盘的VendorID,而不是密钥记录器设备本身。

这使得IT专业人员很难确定触发事件的USB活动是否是合法的USB设备被拔出和重新插入,或者是否恶意尝试将键盘记录器放置在网络上。

进一步的调查第三方软件

Windows中的“事件查看器”不提供任何进一步的信息,因为默认情况下禁用USB活动日志,但是,在启用日志记录后,它会记录有关USB设备的所有操作,并且可能会混淆筛选。对于预算较大的公司,某些第三方安全软件可能是一种选择,但是,可以使用免费软件记录USB设备活动。

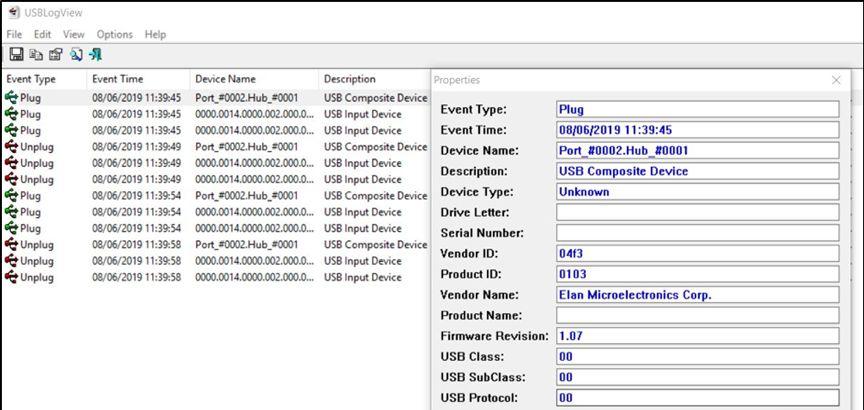

USBLogView

http://www.nirsoft.net/utils/usb_log_view.html

USBLogView可以在USB设备插入计算机或移除时对其进行监控,并将这些事件写入日志文件并将其本地存储在PC上。

显示设备上的关键数据并理解它们的方式,如下图所示:

图10- USB活动的有用信息

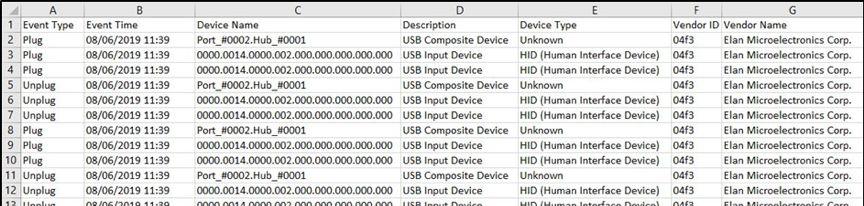

生成的日志文件可以在Excel中查看为逗号分隔值文件:

图11-清除USB活动中的日志数据

虽然这些数据是在可理解的列表中进行格式化,但它仍然不能确认密钥记录设备的存在,但是,它确实提供了可以在任何取证工作中使用的数据。

日志文件更改

如果组织使用SolarWinds,则可以设置警报以报告文件大小的更改或修改时的更改。理论上,当写入新条目时,可以在USBLogView日志文件上发出警报。这将提醒系统管理员USB设备插入或拔出的可能性。

防病毒会提供适当的保护吗?

对EDR(端点检测和响应)解决方案如何工作的调查显示,其中一些解决方案没有找到适合该设备的正确位置。例如,传统的AV供应商检查是否插入了记忆棒(可移动存储设备)。在允许用户访问内容之前,AV解决方案会扫描设备中的恶意软件。大多数企业端点解决方案(如Symantec和Microsoft Anti Malware)都以这种方式运行。

其他“反键盘记录”软件声称停止键盘记录器,但是,在进一步阅读他们的说法时,他们只会阻止在磁盘上运行的软件读取键盘,因为软件在键入时加密,这是在操作系统级别。

供应商

成功率

Microsoft Windows Defender(Windows10)

无法检测到

ESET Endpoint Security

无法检测到

Morphisec端点威胁防护

无法检测到

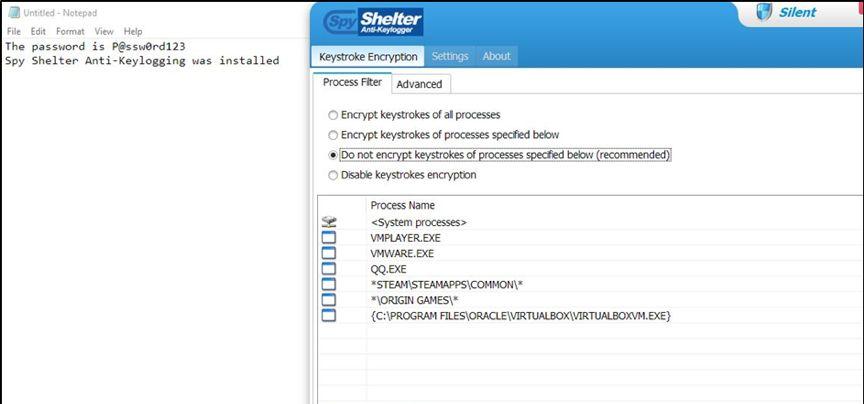

Spy Shelter Silent 11.7 Anti-Key Logging

无法检测到

在上述所有情况中,用户输入的数据已成功泄露到接收服务器或通过电子邮件作为报告发送。

最令人惊讶的启示是从安装了Anti-Key Logging软件的计算机中检索数据,该软件声称加密每次击键。该软件如下所示,以及输入到记事本的文本:

图12- Spy Shelter Anti-Key Logging软件

基本帐户通过加密进程中的击键来“阻止”密钥记录。从上图中的列表中,notepad.exe不在排除列表中。

收到了一份包含明文数据的电子邮件报告,如下所示:

图13-安装了Spy Shelter的PC的电子邮件报告

Spy Shelter软件没有接收KeyLogger PRO设备,因为该软件正在寻找密钥记录软件和密钥记录软件的属性,而不是硬件设备。

防火墙会阻止流量吗?

该设备配备了自己的无线网络,可以为其提供Internet访问。如果可以在手机上配置无线热点并且设备在范围内,则可以在不检测到数据的情况下发生数据泄露事件。

BIOS和设备管理器

IT管理员可以完全禁用BIOS或计算机的Windows注册表中的USB端口,但是,如果需要外部键盘,则需要保持启用状态,并且攻击向量需要始终有效。

https://www.pentestpartners.com/security-blog/covert-keylogging-sniping-your-typing/.