防火墙,是电子信息领域上的形象比喻,是指在网络区域之间访问放行规则的设备或者软件,目的是防范恶意攻击,经常部署在网关等网络边界位置,在“网外”、“网内”的一个”中间分隔点”上进行防御和检测。

防火墙的部署,灵活多样,一般的理解就是内外网域之间树立“一堵墙”,堵住“不友好”的,放行“可信任”的。但在工作中,发现很多单位部署上存在有些不足和误区。主要有以下几种情况:

一是防火墙部署完毕后,从不升级、不更新规则库。

具体原因有二:

1、管理人员缺乏一定的技术和经验,不敢动防火墙,更害怕进入界面后,因不熟悉操作规则,导致断网,所以多一事不如少一事,部署完毕后很少过问防火墙,也不看安全日志。

2、防火墙没有接入管理VLAN域中,检查中发现,多数单位的防火墙的管理端口是没有接入管理域中的,防火墙也不能自动更新规则库。如果每次要拿着电脑去一台台调试,肯定不方便。因为不方便查看防火墙的信息,防火墙的审计报告、报表也不看,导致网络上如果存在网络攻击,管理员无从得知。

二是对重要服务器保护不足。

一些单位仅仅是在外网出口部署了一台防火墙,可又存在内外网交叉互联的情况,导致防火墙形同虚设。(最好是把业务服务器放在一个区,并区分核心业务和一般业务,在核心业务区边界再单独配置一台防火墙,这样的部署才符合安全规定)。

更有些单位防火墙只是上架机柜,也不做策略,也不调试,浪费了资源。具体原因是防火墙开启后,会导致部分业务中断,可又找不到原因。(防火墙的默认规则是禁止通行的,所以必须做放行规则,做策略,一旦业务不通,得反复测试确定原因所在,尤其是得弄清楚服务器需要开通的端口等,这都需要花费大量的时间和精力,还得有一定的专业知识)。

三是对新一代防火墙缺乏了解。

防火墙的配置是比较专业的,一般厂家人员或工程师会给用户配置好,但有些因为是通过不同渠道购买后,没有买原厂服务或者售后服务,需要自己部署。那么弄清楚防护墙的几种部署模式也是非常重要。下面用深信服的防火墙举例,简单介绍几种常用部署模式:

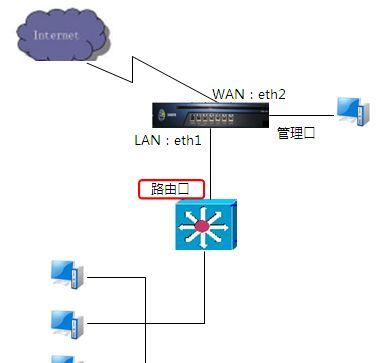

1、路由模式(1):

设置lan口为路由口即可(lan口对端的接口可以是三层口也可以是access口)

2、路由模式(2):

设置lan口为trunk口,并设置对应的vlan号的vlan接口,这种模式类似3层虚拟交换机。

注:路由模式部署,防火墙代替了路由器,一般企业级用户,是有专有的企业级路由器的,所以一般不进行路由部署。不过这种模式,可以兼顾vpn专线接入,所以没有专业的vpn设备时,让防火墙兼顾做vpn,也是省钱又周全的部署。

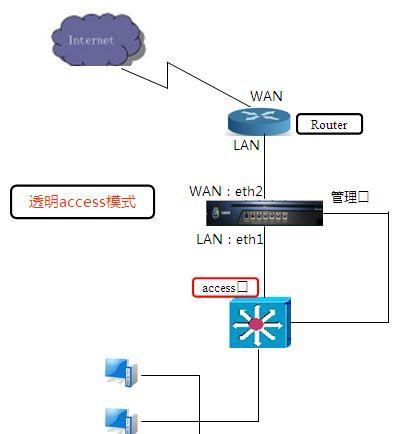

3、透明模式1(access环境)

网口设置成透明口,设置对应的vlan号即可。

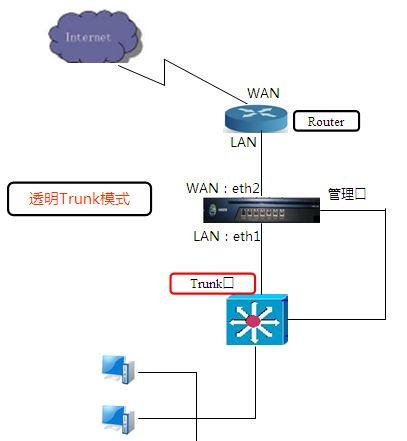

4、透明模式2(trunk环境)

如果链路是承载着多个vlan的trunk链路,可以采用透明trunk模式部署。

注:透明模式部署,这种模式不改变原有网络架构,部署方便,只需要配置一定的策略即可达到防御目的。可与单路由模式一样,如果核心业务区不加以防范,一旦内网被攻击,服务器区极有可能被攻破。

5、虚拟线路:

注:虚拟网线部署是最常见的部署模式,也是适用范围最广,最提倡的一种部署模式。采用虚拟网线方式部署时不需要考虑NGAF前后设备接口属性和链路属性,直接把网口配置成了虚拟线路口后,配对部署即可。

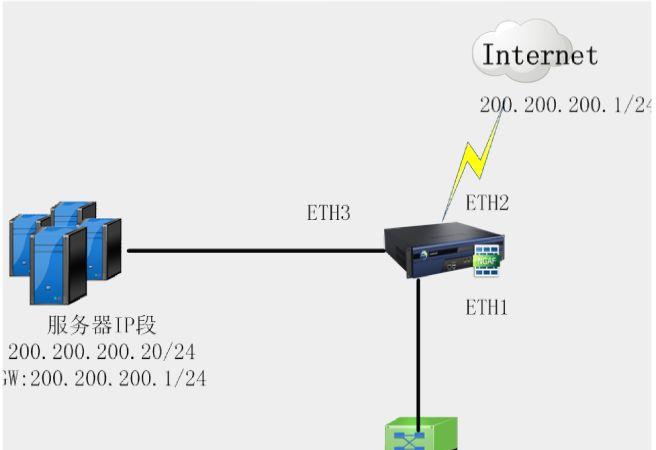

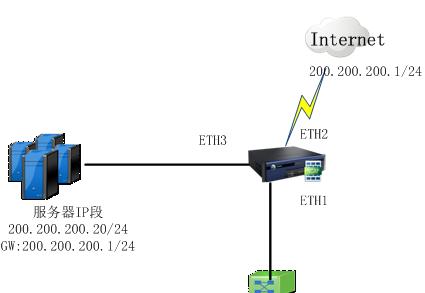

6、混合模式1(wan口路由口,内网服务器有公网IP,启用ARP代理)

7、混合模式2(wan口交换口,内网服务器有公网IP)

8、旁路模式:

注:旁路模式,一般是作为监听审计用,许多防火墙功能失效(例如Vpn功能,网关(smtp/pop3/http)杀毒,DOS防御,Web过滤等都不能实现),需要在核心交换机上做镜像(部署时有时候需要交换机服务商配合)。

在现实工作中,一般用户根据自身费用考虑,采用不同级别的防火墙,部署不同的模式,都是可以的,可以根据自身对数据掌控的需要和对数据安全的考虑进行不同级别的安全防护。但网络安全,信息安全,其实是“制度 技术 人”三方面综合因素的综合结果,任何一方面的短板,都会导致系统存在不可轻视的漏洞。加强制度建设和财力保障,加强人员业务素质的培训,提高各级操作人员的安全意识和安全技能等是安全工作不可或缺的各个方面。

安全工作是个系统工程,只有持之以恒,全方位考量,真抓细扣,久久为功,没有绝对的安全,只有百分百的落实,才能见效。所以说,安全工作永远在路上。作为网管人员和业务主要负责人,需要与时俱进,终身学习,不断精进……